Jeux Olympiques Paris 2024, la cybersécurité et l’intelligence artificielle

JO Paris 2024

Du 26 juillet au 11 août

Des infrastructures

et une « population olympique » à protéger

Les JO 2024, d’Olympe à Paris

Les JO 2024, d’Olympe à Paris

La ville de Paris a été désignée en septembre 2017 pour accueillir la XXXIIIe olympiade qui se déroule du 26 juillet au 11 août 2024.

La flamme olympique est allumée dans le sanctuaire d’Olympie en Grèce. Elle arrive en France par la mer, le 8 mai 2024 à Marseille, après un voyage de 12 jours à bord du Belem, un des plus anciens trois-mâts en Europe. Elle est accueillie par quelques 150.000 spectateurs. Elle est portée jusqu’à Paris dans une torche que l’on doit au célèbre designer français Mathieu Lehanneur, par 11.000 porteurs :

« Le Relais de la Flamme, c’est avant tout une aventure humaine qui s’incarne à travers les histoires de chaque porteuse et de chaque porteur. Qu’ils soient athlètes ou passionnés de sports, s’engagent dans les territoires ou s’investissent dans des projets collectifs porteurs de sens, ceux qu’on appelle les Eclaireurs représentent la richesse et de la diversité de notre société », Tony Estanguet, Président de Paris 2024.

– Hi, cKiou est toute chamboulée à l’idée de vivre cet événement interplanétaire ! Mais j’ai vu passer un peu partout que les enjeux de cybersécurité sont colossaux. J’ai lu que pour les JO de Tokyo en 2021, ce sont plus de 4 milliards de cyber-incidents qui ont été dénombrés, soit 815 par seconde, tu te rends compte !

– Hi, cKiou est toute chamboulée à l’idée de vivre cet événement interplanétaire ! Mais j’ai vu passer un peu partout que les enjeux de cybersécurité sont colossaux. J’ai lu que pour les JO de Tokyo en 2021, ce sont plus de 4 milliards de cyber-incidents qui ont été dénombrés, soit 815 par seconde, tu te rends compte !

La cybersécurité au revers de la médaille olympique

– Exact cKiou. Si les Jeux olympiques et paralympiques de Paris2024 sont un événement hors norme, qui soulève l’enthousiasme sportif, espère des retombées économique et d’image, le revers de la médaille est un défi majeur en termes de cybersécurité auquel se préparent les « cyber athlètes » français de la sécurité.

La cybersécurité revêt toujours une grande importance dans la préparation de tout événementiel majeur. Mais cette année, les Jeux de Paris s’inscrivent, d’une part dans un contexte géopolitique particulièrement tendu, marqué par une augmentation spectaculaire des cyberattaques en Europe depuis 2020. D’autre part, par l’accélération de la digitalisation des communications, l’effervescence des usages liés à l’intelligence artificielle et des possibilités inédites permises par les IA génératives. Un mix qui démultiplie les risques et cyber-usages délictueux.

Risques de cyberattaques menées pour la gloire, pour l’argent ou sur ordre d’un État

Les questions de sécurité démarrent aux origines de l’Olympisme

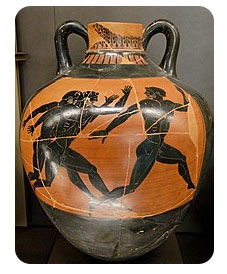

Amphore Astylos de Crotone 484 av. J.-C.

L’Histoire situe les premiers Jeux Olympiques en Grèce, dans l’Antiquité. On en trouve plusieurs récits dans la mythologie grecque, mais différentes recherches archéologiques évoquent l’année 776 av. J.-C. comme année d’origine des premiers Jeux.

Les Jeux olympiques de l’Antiquité revêtent une grande importance et nourrissent des tensions, au point d’instaurer « l’Ekecheiria », autrement dit « une trêve olympique », qui tire son nom de celui qui représente « l’esprit de la trêve ». Elle implique la cessation des hostilités dans la mythologie grecque, avant de s’appliquer aux Jeux olympiques. La mythologie évoque une mesure instaurée pour honorer le pèlerinage vers Olympie : empêcher le chemin des ces pèlerins était un sacrilège à l’encontre de Zeus.

L’importance des Jeux, et la portée honorifique que confère un titre olympique, attise déjà des conflits. Les champions deviennent des héros, couverts d’honneur et de cadeaux lors de leur retour dans la cité dont ils portent les couleurs. On voit aussi naitre des troubles autour de « transferts » d’athlètes d’une cité à l’autre. En passant de Crotone à Syracuse, Astylos (6 titres olympiques) déclenche la colère : à Crotone on brise sa statue et sa maison est transformée en prison.

– Hi, cKiou constate que le sport traine une longue tradition d’émotions chez les Humains. Si les sportifs sont capables de se dépasser pour des médailles, certains fans ont commencé il y a longtemps à se battre « pour de vrai » autour des stades. On voit que les enjeux et le prix des transferts de sportifs ne sont pas arrivés avec Mbappé !

– Hi, cKiou constate que le sport traine une longue tradition d’émotions chez les Humains. Si les sportifs sont capables de se dépasser pour des médailles, certains fans ont commencé il y a longtemps à se battre « pour de vrai » autour des stades. On voit que les enjeux et le prix des transferts de sportifs ne sont pas arrivés avec Mbappé !

Les disciplines du « stade olympique de la cybersécurité »

La cérémonie d’ouverture

La cérémonie d’ouverture

Cette première cérémonie d’ouverture de l’histoire « hors d’un stade » est la discipline reine pour la cybersécurité des JO !

Elle fera défiler 91 bateaux sur la Seine, sous les yeux de 4 milliards de téléspectateurs. Suivre le défilé des délégations c’est offrir du même coup une vue imprenable sur les plus beaux monuments de Paris.

Conçue en partie pour délivrer ces images, la cérémonie fait l’objet d’une surveillance majeure, à la fois sur le terrain, où des milliers de spectateurs sont attendus, et sur sa retransmission au monde entier. On sait que ce type de retransmission attise les convoitises de cybercriminels, pilotés par des États par exemple.

Historiquement, la retransmission d’une cérémonie d’ouverture est un cyber-défi majeur. Déjà en 2018, les JO d’hiver de Corée du Sud ont été victimes d’une cyberattaque à l’aide d’un malware nommé « Olympic Destroyer ». Conçu spécialement pour l’occasion, il avait pour objectif d’affecter l’image de la cérémonie. Les installations visées ont été le site internet officiel des JO, le wifi du stade olympique de PyeongChang, les télévisions et la connexion internet des salles de presse.

Cérémonie d’ouverture

Focus sur les chiffres

4 milliards de téléspectateurs

Des centaines de milliers de spectateurs

91 bateaux pour les délégations

La billetterie électronique

La billetterie électronique

La dématérialisation est un sujet complexe qui doit répondre une double problématique : l’affluence et la sécurité. Des attaques ont déjà été constatées, notamment contre le portail dédié.

Les réseaux sociaux

Les réseaux sociaux

Une surveillance s’est engagée. Elle a déjà permis de repérer quelques activités comme la réservation de nom de domaine susceptibles de dupliquer celui de l’événement, à des fins d’hameçonnage et de fraude sur les billets. Pour limiter ces risques, les billets numériques ne s’activent que lorsque leurs porteurs sont en approche du lieu de la compétition.

Espionnage et personnalités

Espionnage et personnalités

L’espionnage, la « pêche aux données » à l’encontre de personnalités et de journalistes, figurent au nombre de menaces identifiées. Une veille sur la possibilité d’actes terroristes à l’encontre de personnes et d’infrastructures est en place.

Une préparation olympique pour les « cybers athlètes » de la protection numérique

Aucun athlète n’envisagerait de participer aux JO sans une longue préparation drastique, bien en amont de la compétition. Il en va de même pour les « cybers athlètes » engagés dans la sécurisation numérique de l’événement.

L’enjeu est d’avoir une longueur d’avance sur les « équipes adverses » qui ne manquent pas d’engager des équipes affûtées de cybercriminels dans cette « cyberguerre » olympique.

Pour relever ces défis, une véritable « escouade numérique » s’est constituée, avec des équipes de défense pluridisciplinaires réparties sur plusieurs pôles.

Une stratégie d’anticipation

Une stratégie d’anticipation

Elle s’est engagée sur plusieurs grandes thématiques :

– L’analyse de la cyber-menace destinée à l’identification des attaques potentielles et des groupes de hackers mercenaires susceptibles d’organiser des attaques d’envergure. Plusieurs dizaines « d’acteurs critiques » présentant une menace pour la préparation et le déroulement des Jeux, sont identifiés.

– La préparation d’équipes d’urgence et d’intervention pour être prêts sans délai en cas d’attaque.

– La sensibilisation et la formation pour limiter les erreurs humaines. Cette sensibilisation à la cybermenace s’est adressée notamment aux acteurs de l’écosystème olympique, accompagnée par la publication de guides et de recommandations spécifiques.

– Un état des lieux de la cybermenace à destinations des PME, associations et collectivité pour prévenir de la recrudescence d’activités cybercriminelles à des fins financières. Cybermalveillance.gouv.fr fait des recommandations pour ces organisations afin d’élever leur niveau de protection, en veillant à la bonne mise en place des mesures de cybersécurité.

Quelques chiffres olympiques

206 nations participantes

22 villes et 46 sites de compétitions

15 000 athlètes

54 sports

878 épreuves

Sous le regard de 20 000 journalistes du monde entier

Pour la logistique

45 000 volontaires

7 000 points d’accès WiFi

384 000 km de fibres optiques

13 000 postes de travail

– La simulation de cyberattaques, via des opérations de « red teaming » ainsi que l’étude de scénarios à partir des retours d’expériences des Jeux précédents.

– La détection de bugs susceptibles de laisser filtrer des cyberattaques : et un programme de « bug bounty », proposé à des hackers éthiques, doivent détecter les vulnérabilités potentielles.

Installation d’un centre opérationnel technologique

Installation d’un centre opérationnel technologique

Une sorte de « tour de contrôle cybersécurité » a été mise en place. Elle est destinée à évaluer et « réagir en temps réel » à toute cybermenace. Des analystes et experts ont pour mission de détecter les signes d’activités suspectes ou malveillantes, à l’exemple de celles qui ont affectées les JO de PyeongChang de 2018.

Des forces de sécurité

Des forces de sécurité

L’ANSSI, Agence nationale de la sécurité des systèmes d’information, s’est vu confier la stratégie de prévention cybersécurité de l’événement autour de 5 axes principaux :

– parfaire la connaissance des menaces cyber pesant sur les Jeux

– sécuriser les systèmes d’information critiques

– protéger les données sensibles

– sensibiliser l’écosystème des Jeux

– se préparer à intervenir en cas d’attaque cyber affectant les Jeux

Des partenaires privés comme Atos, Cisco, Orange… sont également engagés aux côtés des institutions et acteurs publics.

![]()

Quel rôle pour l’intelligence artificielle

– Hi, cKiou est impressionnée à la fois par les risques qui pèsent sur cet événement et par les moyens qui se mettent en place pour y faire face. Du coup, cKiou imagine que les technologies d’intelligences artificielles peuvent aider les équipes de cyberdéfense. Sauf que la tech peut aussi servir aux cybercriminels… C’est pas simple !

– Hi, cKiou est impressionnée à la fois par les risques qui pèsent sur cet événement et par les moyens qui se mettent en place pour y faire face. Du coup, cKiou imagine que les technologies d’intelligences artificielles peuvent aider les équipes de cyberdéfense. Sauf que la tech peut aussi servir aux cybercriminels… C’est pas simple !

Les capacités exponentielles des systèmes d’IA, les enjeux à la fois économiques et de pouvoir qu’ils représentent, en font des objets de convoitises exploités « des deux côtés de la Force » !

Les capacités exponentielles des systèmes d’IA, les enjeux à la fois économiques et de pouvoir qu’ils représentent, en font des objets de convoitises exploités « des deux côtés de la Force » !

Exemples d’outils à base d’intelligence artificielle au service de la sécurité

Sécurité et surveillance

Sécurité et surveillance

L’IA est utilisée pour analyser les images des caméras de surveillance afin de détecter des comportements suspects ou des situations anormales.

Gestion de la circulation et surveillance de mouvements de foule

Gestion de la circulation et surveillance de mouvements de foule

Les systèmes d’IA peuvent aider à gérer le trafic en temps réel pour réduire les embouteillages et faciliter les déplacements des spectateurs et des athlètes.

Ils peuvent contribuer à détecter des mouvements de foule suspects notamment aux alentours des infrastructures où se déroulent les épreuves, dans les transports et sur les voies publiques.

Avec les systèmes d’IA générative, la cybercriminalité entre dans une nouvelle ère

– Tu as raison cKiou, ce n’est pas simple ! Le recours à l’intelligence artificielle pour performer n’est pas l’apanage du monde du travail traditionnel, il l’est aussi de celui de la cybercriminalité. Les cybercriminels, du hacker opportuniste aux organisations structurées ayant des objectifs d’envergure internationale, aucun ne passe à côté de ces potentiels.

Quelques exemples emblématiques

Quelques exemples emblématiques

Des mails de phishing de plus en plus élaborés

Des mails de phishing de plus en plus élaborés

Les systèmes d’IA générative excellent dans l’art de se faire passer pour une entreprise ou un organisme d’état permettant à un cybercriminel de récupérer les données nécessaires pour arnaquer ses victimes. Grâce à un langage plus élaboré et sans fautes, ils sont d’autant plus convaincants et susceptibles de piéger leurs cibles.

Analyse des comportements des internautes

Analyse des comportements des internautes

Elle permet de produire de faux profils et des échanges de plus en plus crédibles, quasiment indétectables, capables de duper un interlocuteur humain. Facilitant in fine la récupération de données, identifiants, mots de passe…

Des attaques plus puissantes

Des attaques plus puissantes

Elle peut rendre plus rapide le crack de mots de passe et de clés de chiffrements, de même que la falsification d’identité ou encore les attaques contre les sites Web par déni de service ou encore leur défaçage (affichage de propagande)…

IA offensive et IA défensive, le bras de fer

Aujourd’hui, le match est lancé entre « IA offensive » et « IA défensive » !

Un combat s’est engagé dans le cyberespace, opposant les cybercriminels et les organismes de défense, qu’ils agissent au sein des entreprises ou dans les structures de cyberdéfense. Cette guerre se livre à partir d’algorithmes apprenants toujours plus affûtés.

Entre les deux, une approche résiliente s’impose

Entre les deux, une approche résiliente s’impose

Les internautes et utilisateurs des outils numériques que sont les Humains, ne sont pas QUE des victimes potentielles. Ils peuvent a minima réduire les impacts des cyberattaques en faisant preuve de vigilance pour ne pas risquer de servir de « maillon faible » ou de courroie de transmission.

Hausser le niveau de connaissance de chacune et chacun dans trois domaines

Hausser le niveau de connaissance de chacune et chacun dans trois domaines

Même si chaque cyberattaque ne passe par les usagers du numérique que nous sommes, un grand nombre compte sur l’inadvertance humaine pour arriver à ses fins. En haussant notre vigilance et surtout notre niveau de connaissance dans trois domaines, chacun peut apporter sa pierre à la défense de nos intérêts communs :

– La technologie : mieux comprendre ses rouages et les risques liés

– Le droit : savoir ce qu’on a le droit de faire ou pas

– L’économie : la valeur des données, capital immatériel à protéger

![]()

Le regard de cKiou

– Hi, cKiou mesure les enjeux de cybersécurité liés à un si grand événement que ces fabuleux Jeux olympiques. Surtout avec des outils puissants comme les systèmes d’intelligence artificielle qui se retrouvent dans les deux camps : les gendarmes et les voleurs.

Du coup, amis Humains, on dirait que vous avez un rôle important à jouer : élever chacun votre niveau de connaissances des risques numériques et veiller aux bonnes pratiques de prudence !

← Autres publications →

Et pour ne pas manquer les autres publications…

(les adresses e-mails ne sont ni affichées ni cédées à des tiers)